U svijetu IT sigurnosti često ukazujemo na ove dvije tvrdnje:

- Ne postoji 100%tna zaštita od kibernetičkog napada

- Zaštita sustava je jaka samo onoliko koliko i njezina najslabija karika

Nedavno smo se tako suočili s kibernetičkim napadima na dvije hrvatske tvrtke koji su potvrdili istinitost obje navedene tvrdnje.

Oba napada provedena su na isti način - tako što je napadač brute force metodom probio lozinku korisnika i putem Remote Desktop Protocola (RDP) krenuo na Terminal servere unutar tvrtke.

Naši tehnički eksperti iz FixIT tima su u oba slučaja uočili neuobičajen ulazak u mrežu nakon radnog vremena, onemogućili pristup neautoriziranom korisniku i povratili sustav u operativno stanje kakvo je bilo ranije toga dana.

Što se dogodilo?

Dogodila se situacija gdje je jedno računalo unutar tvrtke probijeno i preko tog se računala nastojala napraviti šteta korisniku. Bez obzira jesu li ostala računala zaštićena u skladu sa standardima struke, proboj kroz najslabiju kariku negira sav trud uložen u zaštitu sustava.

Pod najslabijom karikom podrazumijevamo računala koja su drugačije, odnosno slabije zaštićena od ostatka mreže, što može biti iz mnoštva razloga. Najčešće su takva računala zaštićena drugačijim (najčešće i zastarjelim) sigurnosnim rješenjima u odnosu na ostatak mreže, a korisnik najčešće postavlja lozinku koju lako pamti ne razmišljajući da će tu lozinku jednako lako probiti napadač s vanjske strane. Također je osim nekvalitetne lozinke i zastarjelog softvera moguće da korisnik ne koristi rješenje dvofaktorske autentikacije kako bi na dva različita načina morao potvrditi svoj identitet prije pristupanja osjetljivim podacima.

Kako se probijanje mreže dogodilo?

U našim je primjerima napadač dobio pristup mreži pojedine tvrtke probijanjem slabe lozinke na korisničkom računalu i povezivanjem na probijeno računalo putem RDP protokola. U takvoj je situaciji napadaču omogućen pristup tvrtkinim podacima, te je dalje na njemu što će s tim podacima učiniti - može ih obrisati, zaraziti malwareom ili zaključati cryptolockerom, te za njihovo otključavanje tražiti otkupninu. Slikovito rečeno - haker je sjeo za korisnikovo računalo i sada na njemu može raditi što želi... ili je barem tako mislio.

Naš je FixIT tim u oba slučaja u roku nekoliko minuta od pristupanja mreži prepoznao kako se radi o sumnjivom pristupu, a uočivši prvu aktivnost napadača sa sigurnošću utvrdio kako se radi o neautoriziranom pristupu i onemogućio mu daljnji pristup mreži. Nakon izbacivanja „uljeza“ vratili smo mrežu u posljednje spremljeno operativno stanje pomoću backupa, te idući dan odmah pri započinjanju radnog dana obavijestili korisnika o napadu koji se odvio, te sa zaposlenicima proveli uvođenje novih lozinki kako bi se onemogućili ponovni napadi.

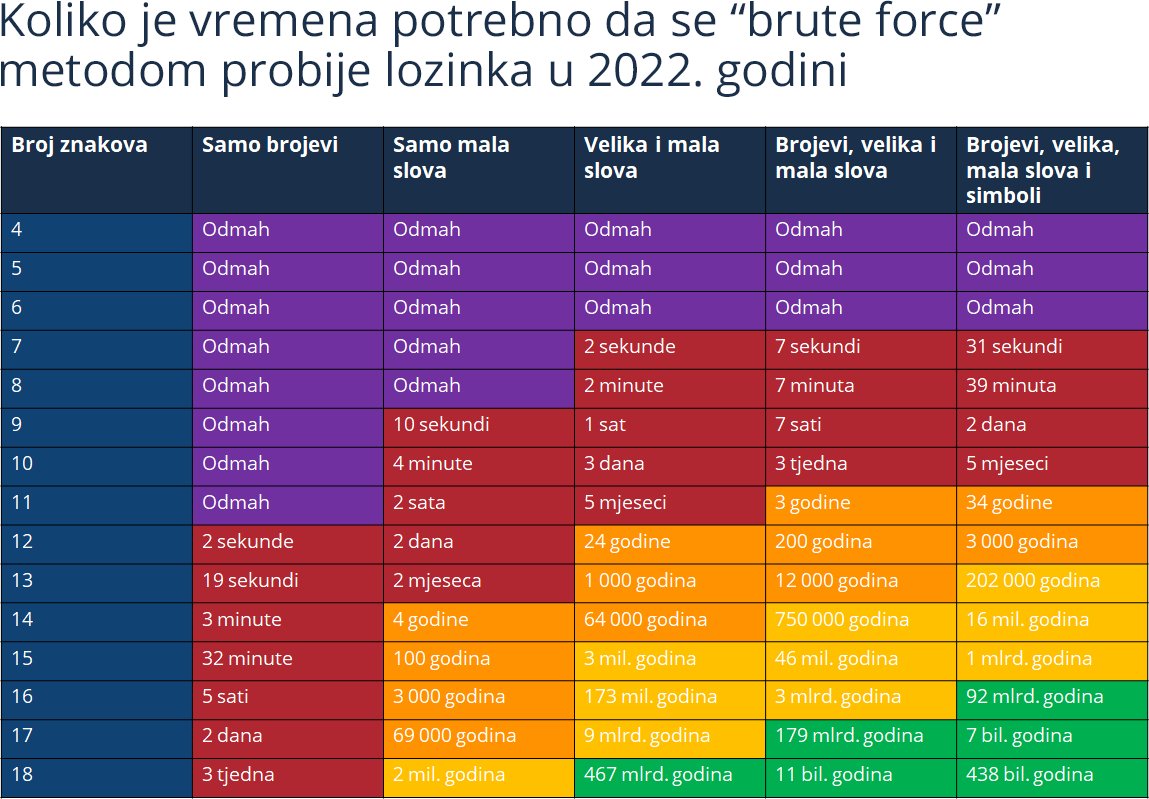

Podaci u tablici preuzeti su i prevedeni iz Hive Systems infografike.

Kako se zaštititi od kibernetičkih napada?

Kibernetički napadi događaju se svakodnevno, a samim korištenjem uređaja koji je online izloženi ste riziku napada. Ne postoji 100%tna zaštita od kibernetičkog napada, ali se mogućnost napada može minimizirati korištenjem najboljih praksi i rješenja.

Napadačima nije bitno jeste li veliko poduzeće ili malo, imate li 2 ili 200 računala u sustavu, jeste li profitabilni ili ne, jeste li poznati i imate dobar ugled ili ne, a nije im bitno jer inicijalno probijanje ne vrši čovjek u crnoj hudici u nekom podrumu (kako se to inače pretpostavlja), već postavljeni automatski proces koji brute force metodom nastoji probiti Vašu lozinku, a čovjek koji će učiniti štetu nastupa tek kada je pristup vašem računalu već omogućen. Upravo iz takvog razloga lozinke poput „admin“, „administrator“ „ivan_ivic“, „ivan1234“ i sl. nisu dobre lozinke jer su to prvi oblici lozinki koji će se pokušati probiti.

Osim korištenja kvalitetnih lozinki sastavljenih od velikih i malih slova, brojeva i znakova trebali biste osigurati da je svaki komad opreme unutar tvrtke na jednakoj, visokoj razini zaštite, dakle da koristite kvalitetne i ažurirane verzije antivirus, antispam i firewall programa za umanjivanje rizika i redoviti backup kao oblik zaštite podataka koji u slučaju napada omogućuje povratak u operativno stanje. Sve to možete dobiti s FixIT-om, našom uslugom održavanja IT sustava.